Über die lokalen Gruppenrichtlinien für den Windows 10 oder 11 Explorer kann man einige Regeln und Einstellungen vornehmen!

Die lokalen Explorer Gruppenrichtlinien!

In den Explorer Gruppenrichtlinien kann man viele Schlüsselfunktion und Änderungen vornehmen, Remote Einstellungen, Netzwerkpfade, Bibliotheken Regeln, Defender, SmartScreen, Menü-Band-Einstellungen, Standardzuordnungen, usw. ...

Inhalt:

1.) ... Das Öffnen der Datei-Explorer Gruppenrichtlinien!

2.) ... Die Gruppenrichtlinien für den Datei-Explorer!

1.) Das Öffnen der Datei-Explorer Gruppenrichtlinien!

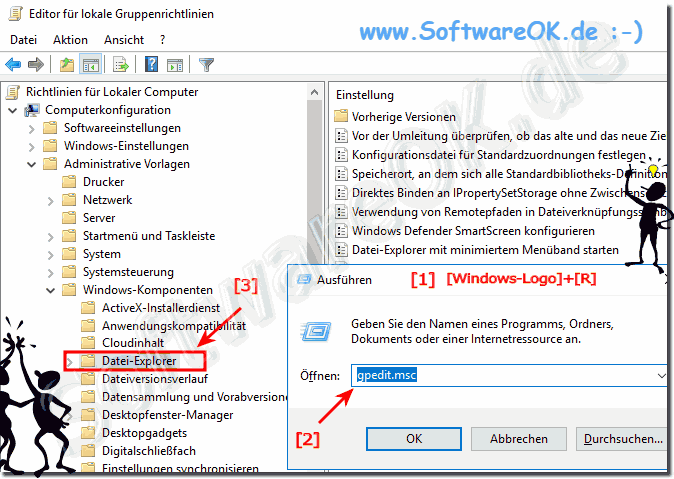

Gruppenrichtlinien für den Windows 10/11 Explorer findet man im Gruppenrichtlinien Editor (gpedit.msc) unterComputerkonfiguration ► Administrative Vorlagen ► Windows-Komponenten ► Datei-Explorer

( ... siehe Bild-1 Punkt 1 bis 3)

| (Bild-1) Gruppenrichtlinien Windows 10 Explorer! |

|

2.) Die Gruppenrichtlinien für den Explorer!

Informationen (c) Microsoft!

1.) ... Vor der Umleitung überprüfen, ob das alte und das neue Ziel der Ordnerumleitung auf dieselbe Freigabe verweisen

2.) ... Konfigurationsdatei für Standardzuordnungen festlegen

3.) ... Speicherort, an dem sich alle Standardbibliotheks-Definitionsdateien für Benutzer/PC befinden.

4.) ... Direktes Binden an IPropertySetStorage ohne Zwischenschichten deaktivieren

5.) ... Verwendung von Remotepfaden in Dateiverknüpfungssymbolen zulassen

6.) ... Windows Defender SmartScreen anpassen

7.) ... Explorer mit minimiertem Menüband starten

8.) ... Benachrichtigung "Neue Anwendung installiert" nicht anzeigen

9.) ... Numerische Sortierung im Explorer deaktivieren

10.) ... Geschützten Modus für Shellprotokoll deaktivieren

11.) ... Ruhezustand im Menü "Energie Einstellungen" anzeigen

12.) ... Sperre im Menü "Benutzerkachel" anzeigen

13.) ... Standby im Menü "Energie Einstellungen" anzeigen

14.) ... Link zur Supportwebseite festlegen

15.) ... Führen Sie für ein bereits vorhandenes servergespeichertes Benutzerprofil keine erneute Initialisierung aus, wenn es erstmalig auf einen Computer geladen wird.

16.) ... Datenausführungsverhinderung für Datei-Explorer deaktivieren

17.) ... Heapabbruch bei Beschädigung deaktivieren

1.) Vor der Umleitung überprüfen, ob das alte und das neue Ziel der Ordnerumleitung auf dieselbe Freigabe verweisen

Durch die Änderung dieser Richtlinie können Sie Datenverluste vorbeugen und verhindern, wenn Sie den Zielspeicherort für die Ordnerumleitung ändern und sowohl das alte als auch das neue Ziel auf die gleiche Netzwerkfreigabe verweisen, aber über unterschiedliche Netzwerk - Pfade verfügen an diversen Netzwerkadressen.

Aktivieren Sie diese Richtlinieneinstellung wenn Sie wollen, das bei Ordnerumleitung eine temporäre Datei am alten Speicherort erstellt, damit überprüft werden kann, ob der alte und der neue Speicherort auf dieselbe Netzwerkfreigabe verweisen. Wenn sowohl der neue als auch der alte Speicherort auf dieselbe Freigabe verweisen, wird der Zielpfad aktualisiert, und es werden keine Dateien kopiert oder gelöscht. Die temporäre Datei wird gelöscht.

Wird diese Richtlinienoption deaktiviert oder nicht konfiguriert, erstellt die Ordnerumleitung keine temporäre Datei und verhält sich so, als würden der neue und der alte Speicherort auf unterschiedliche Freigaben verweisen, wenn deren Netzwerkpfade voneinander abweichen.

Hinweis:

Wenn die Pfade auf unterschiedliche Netzwerkfreigaben verweisen, ist diese Richtlinieneinstellung nicht erforderlich. Wenn die Pfade auf dieselbe Netzwerkfreigabe verweisen, werden alle in den umgeleiteten Ordnern enthaltenen Daten gelöscht, falls diese Richtlinienoption nicht aktiviert ist.

Wenn die Pfade auf unterschiedliche Netzwerkfreigaben verweisen, ist diese Richtlinieneinstellung nicht erforderlich. Wenn die Pfade auf dieselbe Netzwerkfreigabe verweisen, werden alle in den umgeleiteten Ordnern enthaltenen Daten gelöscht, falls diese Richtlinienoption nicht aktiviert ist.

2.) Konfigurationsdatei für Standardzuordnungen festlegen

Mithilfe dieser Richtlinien-Einstellung wird der Pfad zu einer Datei angegeben (z. B. eine lokal oder unter einer Netzwerkadresse gespeicherte Datei), die sogenannte Standardanwendungszuordnungen für Dateitypen und Protokolle enthält. Diese Datei kann mit dem DISM-Funktion erstellt werden.

Beispiel:

Dism.exe/Online /Export-DefaultAppAssociations:C:\AppAssoc.txt

Weitere Informationen finden Sie in der DISM-Dokumentation auf der TechNet-Website.

Wenn diese Gruppenrichtlinie aktiviert ist und der ClientPC einer Domäne angehört, wird die Datei beim Anmelden verarbeitet, und die Standardzuordnungen werden angewendet.

Wenn diese Gruppenrichtlinie nicht konfiguriert oder deaktiviert ist oder der Clientcomputer keiner Domäne angehört, werden beim Anmelden keine Standardzuordnungen angewendet.

Wenn die Richtlinie aktiviert, deaktiviert oder nicht konfiguriert ist, können die Benutzer die Standardzuordnungen für Dateitypen und Protokolle weiterhin überschreiben.

3.) Speicherort, an dem sich alle Standardbibliotheks-Definitionsdateien für Benutzer/PC befinden.

Diese Richtlinieneinstellung erlaubt es Ihnen die Angabe eines Speicherorts, an dem sich alle Standardbibliotheks-Definitionsdateien für Benutzer/Computer befinden.

Wenn Sie diese Richtlinienoption aktivieren, können Administratoren einen Verzeichniss-Pfad angeben, unter dem sich alle Standardbibliotheks Definitionsdateien für Benutzer befinden. Das Vornehmen von Änderungen an diesen Bibliotheken über die Benutzeroberfläche ist für Benutzer nicht zulässsig. Bei jeder Neuanmeldung werden die Richtlinieneinstellungen überprüft, und die Bibliotheken für den Anwender werden gemäß definiertem Pfad aktualisiert oder geändert.

Wenn Sie diese Richtlinienoption deaktivieren oder nicht ändern, werden am Speicherort der Standardbibliotheks-Definitionsdateien keine Änderungen vorgenommen.

4.) Direktes Binden an IPropertySetStorage ohne Zwischenschichten deaktivieren

Ändert das Verhalten von IShellFolder::BindToObject für IID_IPropertySetStorage dahingehend, dass eine direkte Bindung an die IPropertySetStorage-Implementierung verhindert und die durch das Eigenschaftensystem bereitgestellten Zwischenschichten eingeschlossen werden. Dieses Verhalten entspricht dem Verhalten von Windows Vista in diesem Szenario.

5.) Verwendung von Remotepfaden in Dateiverknüpfungssymbolen zulassen

Mithilfe dieser Richtlinieneinstellung wird bestimmt, ob Remotepfade für Dateiverknüpfungssymbole (.Ink-Datei) verwendet werden können.

Wenn Sie diese Richtlinienoption aktivieren, ist das Abrufen von Dateiverknüpfungssymbolen aus Remotepfaden zulässig.

Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, wird die Anzeige von Dateiverknüpfungssymbolen, für die Remotepfade verwendet werden, verhindert.

Hinweis: Wenn Sie die Verwendung von Remotepfaden in Dateiverknüpfungssymbolen zulassen, können die PC der Anwender Sicherheitsrisiken unterliegen.

6.) Windows Defender SmartScreen anpassen

gewarnt werden. Diese Warnung wird als Interstitialdialogfeld angezeigt, bevor eine App ausgeführt wird, die aus dem Internet heruntergeladen wurde und unbekannt ist oder als schädlich identifiziert wurde. Für Apps, die nicht verdächtig erscheinen, wird kein Dialogfeld angezeigt.

Wenn dieses Feature aktiviert ist, werden einige Informationen zu den auf PCs ausgeführten Dateien und Programmen an Microsoft gesendet.

Wenn Sie die Richtlinie aktivieren, wird SmartScreen für alle Anwender aktiviert. Das Verhalten kann durch die folgenden Optionen gesteuert werden:

• Warnen

Wenn Sie die Richtlinie mit der Option "Warnen und Umgehung verhindern" aktivieren, haben Anwender in SmartScreen-Dialogfeldern keine Möglichkeit, die Warnung zu ignorieren und die App auszuführen. SmartScreen zeigt die Warnung bei nachfolgenden Versuchen, die App auszuführen, weiter an.

Wenn Sie die Richtlinie mit der Option "Warnen" aktivieren, werden Anwender in SmartScreen-Dialogfeldern gewarnt, dass die App verdächtig ist, haben aber die Möglichkeit, die Warnung zu ignorieren und die App trotzdem auszuführen. Wenn SmartScreen vom Anwender angewiesen wird, die App auszuführen, gibt SmartScreen keine erneute Warnung für die App aus.

Wenn Sie die Richtlinie deaktivieren, wird SmartScreen für alle Benutzer deaktiviert. Anwender werden nicht gewarnt, wenn sie versuchen, verdächtige Apps aus dem Internet auszuführen.

Wenn Sie die Richtlinie nicht ändern, wird SmartScreen standardmäßig aktiviert, Benutzer können ihre Einstellungen jedoch ändern.

7.) Explorer mit minimiertem Menüband starten

Mithilfe dieser Richtlinienoption können Sie angeben, ob das Menüband beim Öffnen neuer Explorer-Fenster minimiert oder vollständig angezeigt wird. Wenn Sie diese Richtlinieneinstellung aktivieren, können Sie festlegen, wie das Menüband angezeigt wird, wenn Anwender den Explorer erstmalig öffnen und wenn sie neue Fenster öffnen. Wenn Sie diese Richtlinienoption deaktivieren oder nicht ändern, können die Anwender auswählen, wie das Menüband beim Öffnen neuer Fenster angezeigt wird.8.) Benachrichtigung "Neue Anwendung installiert" nicht anzeigen

Durch diese Richtlinie wird die Endbenutzer-Benachrichtigung für neue Anwendung-Zuordnungen entfernt. Diese Zuordnungen basieren auf Dateitypen (z. B. *.txt) oder Protokollen (z. B. http:).

Wenn diese Gruppenrichtlinie aktiviert wird, werden keine Benachrichtigungen angezeigt. Wenn die Gruppenrichtlinie nicht konfiguriert oder deaktiviert wird, werden den Endbenutzern Benachrichtigungen angezeigt, wenn eine neue Anwendung installiert wurde, mit deren Hilfe die aufgerufene Dateityp- oder Protokollzuordnung verarbeitet werden kann.

9.) Numerische Sortierung im Explorer deaktivieren

Diese Richtlinieneinstellung ermöglicht Ihnen das Sortieren von Dateinamen nach Buchstaben (wie unter Windows 2000 und früher) anstelle der numerischen Reihenfolge.

Wenn Sie diese Richtlinienoption aktivieren, werden Dateinamen durch den Explorer nach den einzelnen Ziffern im Dateinamen sortiert (z. B. 111 < 22 < 3).

Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, werden Dateinamen durch den Explorer nach steigenden Zahlenwerten (z. B. 3 < 22 < 111) sortiert.

10.) Geschützten Modus für Shellprotokoll deaktivieren

Diese Richtlinienoption ermöglicht die Konfiguration der Funktionalität des Shellprotokolls. Wenn die vollständige Funktionalität dieses Protokolls verwendet wird, können Programme Ordner öffnen und Dateien starten. Durch den geschützten Modus wird die Funktionalität dieses Protokolls reduziert, wodurch Programme nur einen eingeschränkten Satz an Ordnern öffnen können. Anwendungen können keine Dateien öffnen, wenn dieses Protokoll im geschützten Modus ist. Es wird empfohlen, dieses Protokoll im geschützten Modus zu belassen, um die Sicherheit von Windows zu erhöhen.

Wenn Sie diese Richtlinieneinstellung aktivieren, wird das Protokoll vollständig aktiviert, wodurch das Öffnen von Ordnern und Dateien ermöglicht wird.

Wenn Sie diese Richtlinienoption deaktivieren, befindet sich dieses Protokoll im geschützten Modus, wodurch Programme nur einen eingeschränkten Satz an Ordnern öffnen können.

Wenn Sie diese Richtlinieneinstellung nicht ändern, befindet sich dieses Protokoll ebenfalls im geschützten Modus, wodurch Anwendungen nur einen eingeschränkten Satz an Ordnern öffnen können.

11.) Ruhezustand im Menü "Energie Einstellungen" anzeigen

Zeigt den Ruhezustand im Menü "Energie Einstellungen" an oder blendet ihn aus.

Wenn Sie diese Richtlinienoption aktivieren, wird im Menü "Energie Einstellungen" die Ruhezustandsoption angezeigt (sofern sie von der Hardware des Computers unterstützt wird).

Wenn Sie diese Richtlinieneinstellung deaktivieren, wird die Ruhezustandsoption nie im Menü "Energie Einstellungen" angezeigt.

Wenn Sie diese Richtlinienoption nicht anpassen, können die Benutzer auswählen, ob der Ruhezustand in der Systemsteuerung unter "Energie Einstellungen" angezeigt werden soll.

12.) Sperre im Menü "Benutzerkachel" anzeigen

Zeigt Sperren im Menü "Benutzerkachel" an oder blendet sie aus.

Wenn Sie diese Richtlinieneinstellung aktivieren, wird im Menü "Benutzerkachel" die Sperroption angezeigt.

Wenn Sie diese Richtlinienoption deaktivieren, wird die Sperroption nie im Menü "Benutzerkachel" angezeigt.

Wenn Sie diese Richtlinieneinstellung nicht ändern, können die Benutzer auswählen, ob die Sperre in der Systemsteuerung unter "Energie Einstellungen" angezeigt werden soll.

13.) Standby im Menü "Energie Einstellungen" anzeigen

Zeigt den Standbymodus im Menü "Energie Einstellungen" an oder blendet ihn aus.

Wenn Sie diese Richtlinienoption aktivieren, wird im Menü "Energie Einstellungen" die Standbyoption angezeigt (sofern sie von der Hardware des PCs unterstützt wird).

Wenn Sie diese Richtlinieneinstellung deaktivieren, wird die Standbyoption nie im Menü "Energie Einstellungen" angezeigt.

Wenn Sie diese Richtlinienoption nicht ändern, können die Benutzer auswählen, ob der Standbymodus in der Systemsteuerung unter "Energie Einstellungen" angezeigt werden soll.

14.) Link zur Supportwebseite festlegen

Legt das Ziel des Links "Weitere Informationen" fest, der angezeigt wird, wenn der Benutzer versucht, ein durch eine Richtlinie gesperrtes Programm auszuführen.15.) Führen Sie für ein bereits vorhandenes servergespeichertes Benutzerprofil keine erneute Initialisierung aus, wenn es erstmalig auf einen Computer geladen wird.

Mithilfe dieser Richtlinieneinstellung können Administratoren, die ein Roamingprofil in Verbindung mit der Gruppenrichtlinieneinstellung "Zwischengespeichertes Roamingprofil löschen" konfiguriert haben, sicherstellen, dass der Datei-Explorer für Standardprogrammzuordnungen und weitere Einstellungen nicht wieder die Standardwerte initialisiert.

Wenn Sie diese Richtlinienoption auf einem PC aktivieren, auf dem die Programme nicht alle in der gleichen Weise installiert sind wie auf dem Computer, an dem der Benutzer zuletzt angemeldet war, kann ein unerwartetes Verhalten auftreten.